Introdução

No Veeam Backup for Azure é necessário criar uma Service Account para ter acesso a Subscription onde os recursos a serem protegidos estão localizados.

É possível criar a Service Account automaticamente durante a configuração do Veeam Backup for Azure seguindo os passos descritos no User Guide, entretanto, dependendo das políticas de segurança da empresa é normal a necessidade de fazer todo esse processo manualmente na Azure.

Nesse post irei detalhar como criar o Entra ID Application, a Custom Role e adicionar as permissões necessárias para utilização no Veeam Backup for Azure.

Criando o Entra ID Application

No Azure Portal devemos ir até o Microsoft Entra ID:

Depois iremos até “App registrations” para criar um novo Entra Application.

Clique em “New registration”:

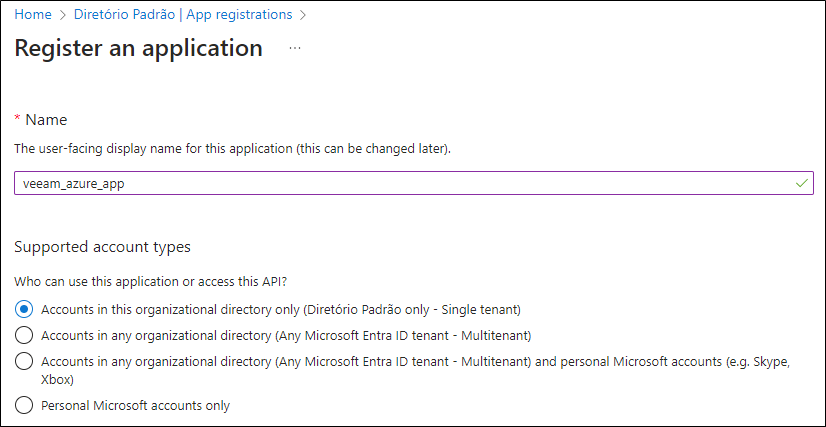

Escolha um nome para o App, deixe a primeira opção selecionado em “Supported account types” e clique em “Register”:

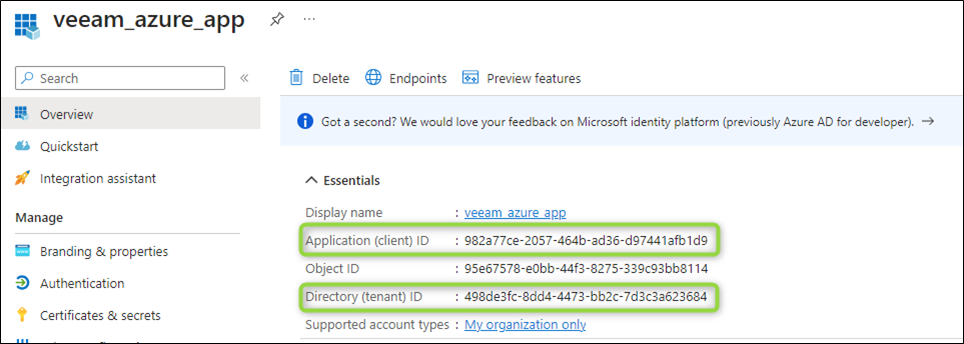

Com isso teremos o Application ID e o Tenant ID. Anote-os pois vamos precisar utilizá-los durante a criação do Service Account no Veeam Backup for Azure.

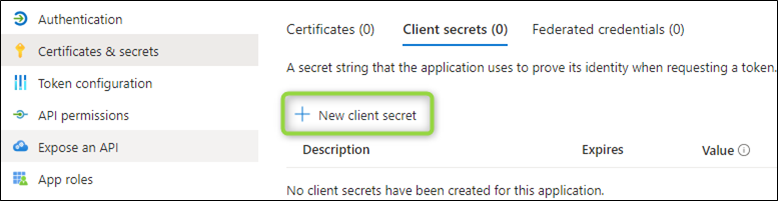

Agora vamos em “Certificates & secrets” para criar um Client secret para nosso App.

Clique em “New client secret”:

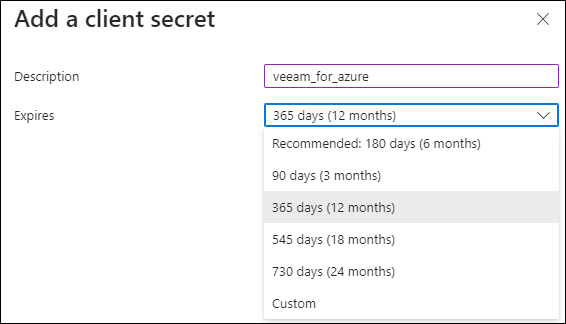

Escolha um nome para a client secret e quando irá expirar. Se a client secret expirar será necessário criar uma nova e alterar no Service Account no Veeam Backup for Azure, então escolha de acordo com sua necessidade e políticas de segurança.

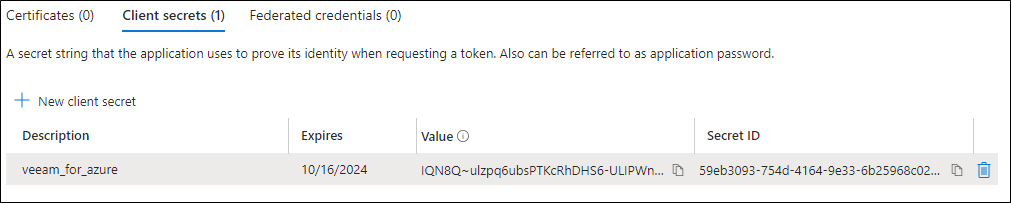

Após a criação o campo “Value” será exibido. Anote-o para ser utilizado na criação da Service Account. Esse valor é mostrado apenas durante a criação, caso não seja anotado será necessário criar uma nova Client secret.

Criando Custom Role

Agora que temos o Application criado, precisamos criar uma Custom Role na Subscription com as permissões necessárias para o Veeam Backup for Azure funcionar corretamente.

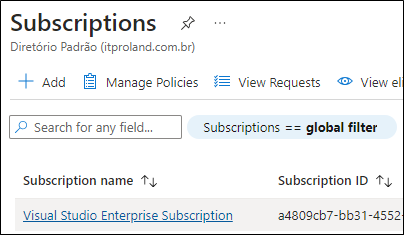

Vá até “Subscriptions” e clique na subscription que deseja adicionar a Role.

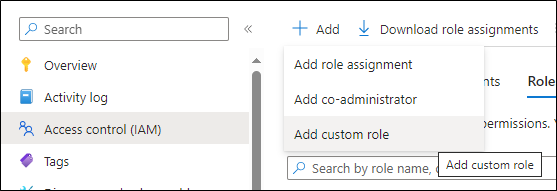

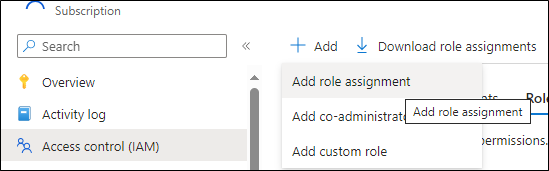

Em “Access control (IAM)”, clique em “Add custom role”.

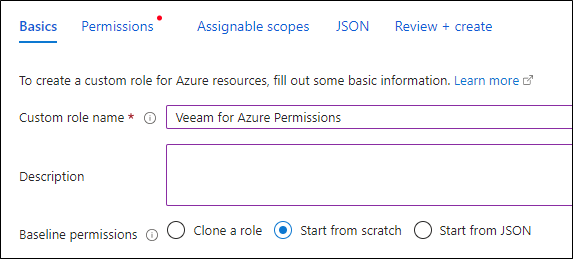

Escolha um nome para a Role.

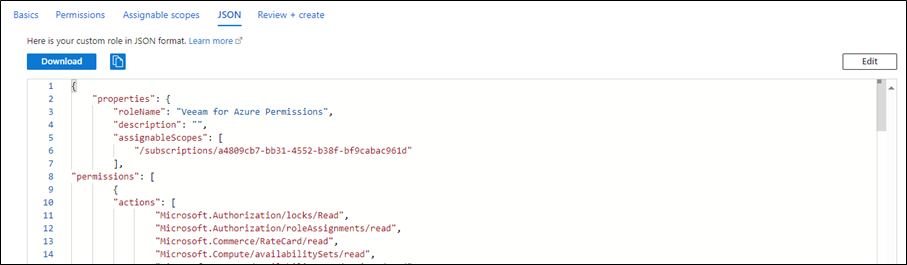

Em “JSON” clique em “Edit” para adicionar as permissões.

As permissões necessárias estão listadas no User Guide.

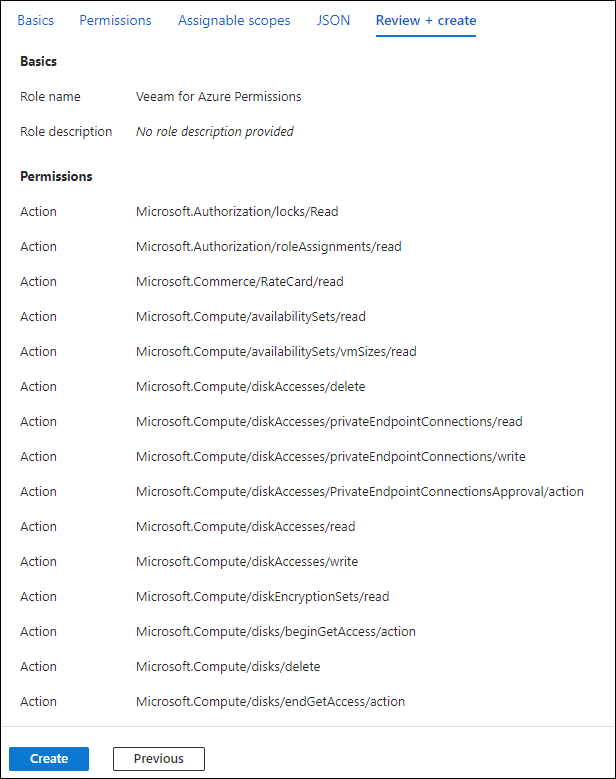

Clique em “Create” para finalizar a criação da Role.

Agora que criamos a Role podemos adicionar o Entra ID Application criado anteriormente a essa Role.

Ainda na seção de “Access control (IAM) clique em “Add role assignment”:

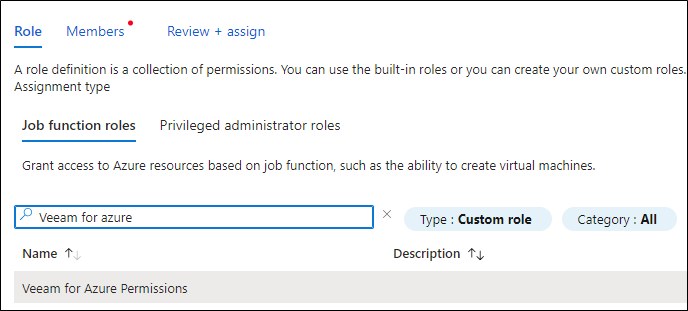

Procure pela Role criada anteriormente e clique em “Next”.

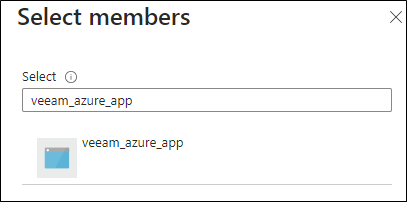

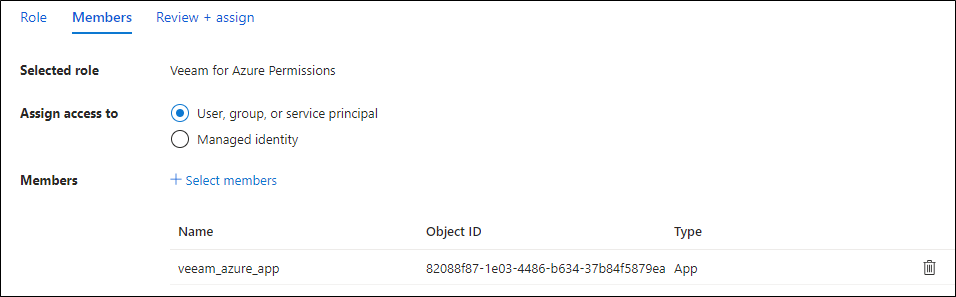

Em “Members” selecione a opção “Select members” e procure pelo Applicatioan criado.

Clique em “Review + assign”.

Criando Service Account

Agora vamos criar a Service Account no Veeam Backup for Azure.

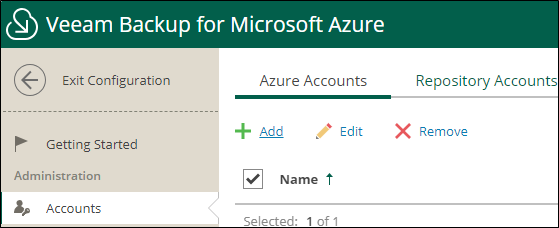

Em “Accounts” clique em “Add”.

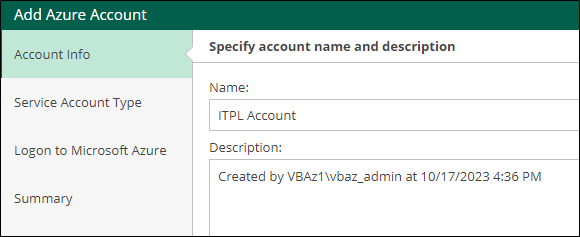

Escolha um nome para identificar a conta.

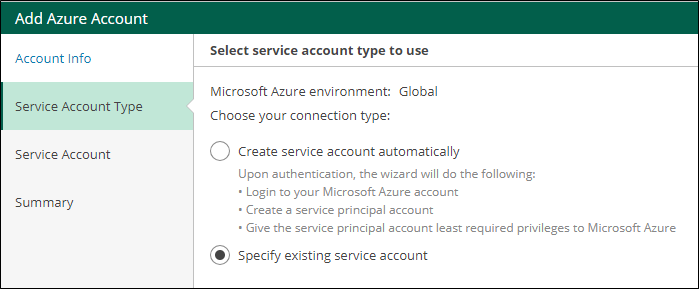

Escolha a opção “Specify existing service account”.

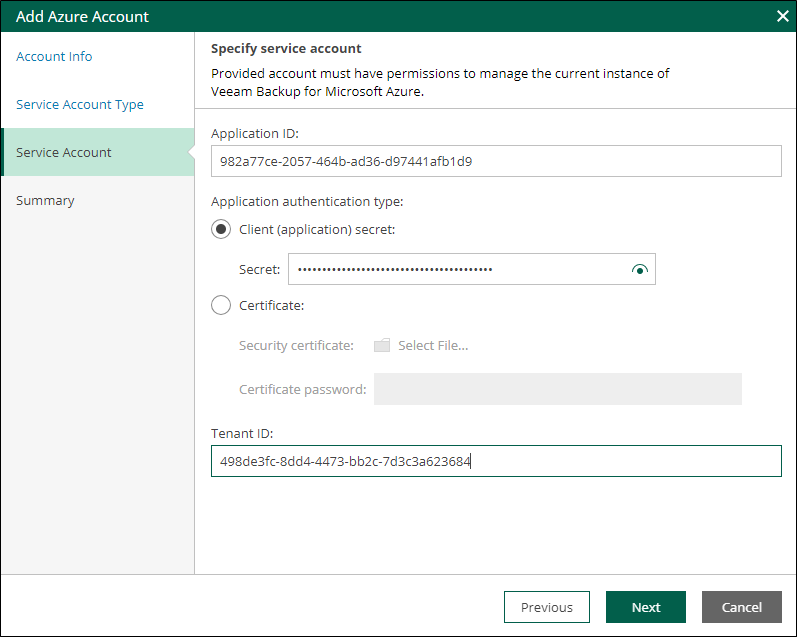

Preencha os campos com o Application ID, Client secret e Tenant ID que coletamos nos passos anteriores.

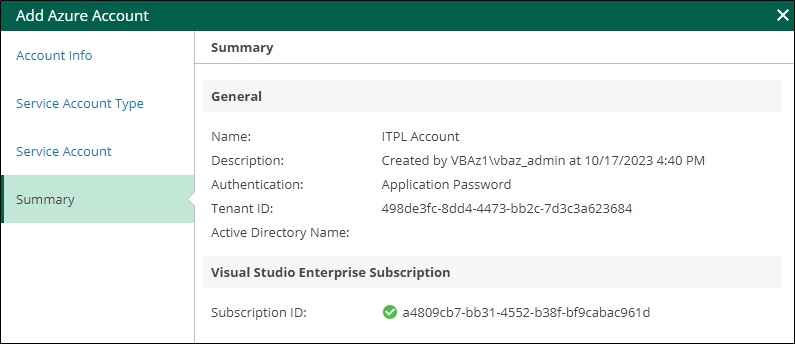

Em “Summary” será mostrado as Subscription que essa conta possui acesso.

Com isso finalizamos a criação da conta.

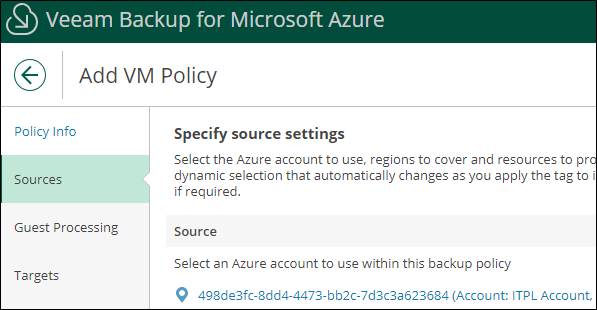

Ao criar uma nova política de backup é possível selecionar a conta que será utilizada.

Mais detalhes sobre o criação do Service Account e permissões necessárias podem ser verificadas no User Guide:

Compartilhe!