Olá pessoal,

Utilizando o Veeam Backup for AWS também é possível criar backups com Application-Aware, ou seja, backups consistentes que a aplicação que está sendo executada saiba que um backup está sendo executado.

O Application-Aware no Veeam Backup for AWS não possui todas as funcionalidades que temos no Veeam Backup & Replication e é importante se atentar a isso:

- O Application-Aware está disponível apenas para instâncias que utilizem o Windows Server 2008 R2 ou superior.

- A instância EC2 deve possuir o SSM Agent instalado e configurado.

- A instância EC2 deve possuir os componentes VSS instalados.

- A IAM Role que a instância está utilizando deve possuir as permissões necessárias para a criação do snapshot com VSS antes de executar a política.

- A instância EC2 deve possuir acesso HTTPS para comunicação externa.

Nesse artigo cobrirei os passos necessários para configurar o SSM Agent e VSS na AWS e configurar a política para criação de backups com o Application-Aware habilitado.

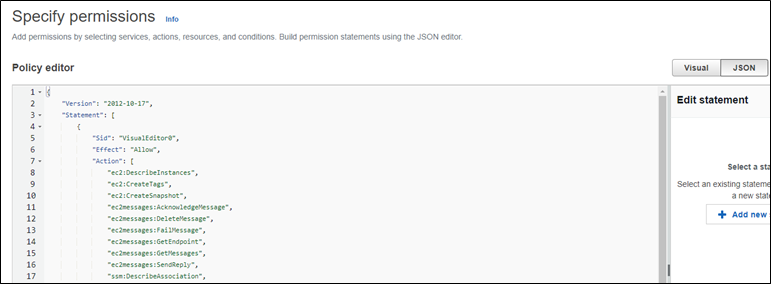

Na console da AWS, primeiro devemos criar uma nova policy com as permissões abaixo:

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"VisualEditor0",

"Effect":"Allow",

"Action":[

"ec2:DescribeInstances",

"ec2:CreateTags",

"ec2:CreateSnapshot",

"ec2messages:AcknowledgeMessage",

"ec2messages:DeleteMessage",

"ec2messages:FailMessage",

"ec2messages:GetEndpoint",

"ec2messages:GetMessages",

"ec2messages:SendReply",

"ssm:DescribeAssociation",

"ssm:GetDeployablePatchSnapshotForInstance",

"ssm:GetDocument",

"ssm:DescribeDocument",

"ssm:GetManifest",

"ssm:GetParameter",

"ssm:GetParameters",

"ssm:ListAssociations",

"ssm:ListInstanceAssociations",

"ssm:PutInventory",

"ssm:PutComplianceItems",

"ssm:PutConfigurePackageResult",

"ssm:UpdateAssociationStatus",

"ssm:UpdateInstanceAssociationStatus",

"ssm:UpdateInstanceInformation",

"ssmmessages:CreateControlChannel",

"ssmmessages:CreateDataChannel",

"ssmmessages:OpenControlChannel",

"ssmmessages:OpenDataChannel"

],

"Resource":"*"

}

]

}

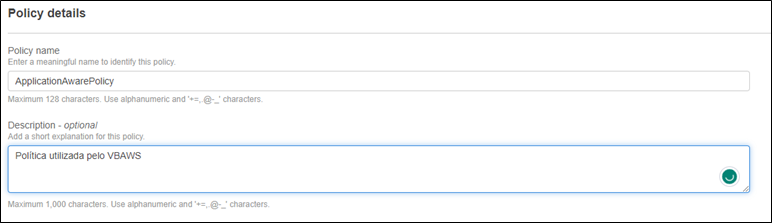

Defina um nome e uma descrição para a policy.

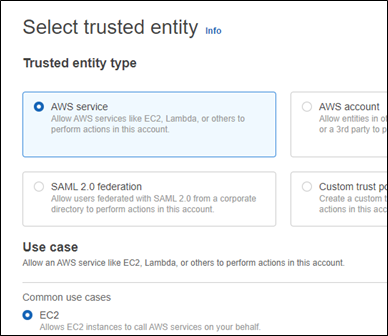

Com a policy criada, agora devemos criar uma nova Role.

Escolha a opção de “AWS service” e depois escolha “EC2”.

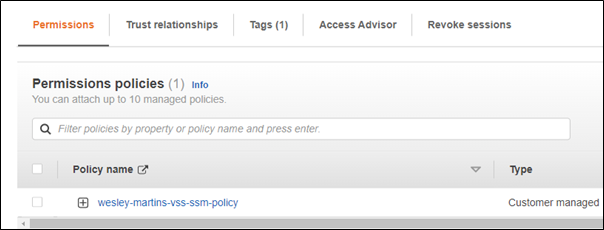

Adicione a política criada anteriormente a nova Role.

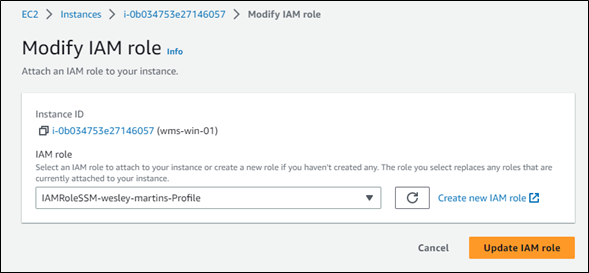

Agora devemos associar a nova Role com a instância que queremos criar o Application-Aware backup.

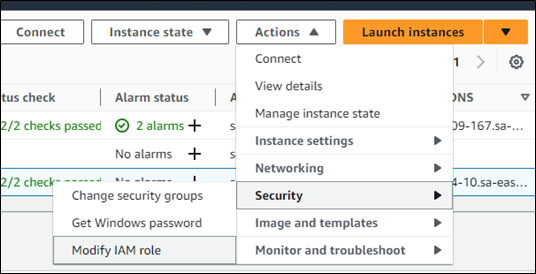

Vá em “Actions”, “Security”, “Modify IAM role”:

Escolha a Role criada anteriormente na lista.

Agora precisamos checar se o SSM Agent já está instalado na instância.

Se uma imagem da AWS foi utilizada para criar a instância, então por padrão o agente está instalado.

Caso seja necessário instalar manualmente, siga os passos na documentação da AWS.

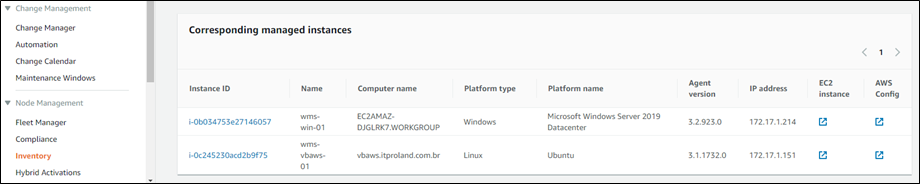

Depois do agente instalado, a instância deve aparecer como gerenciada na seção de “SSM Inventory” no “AWS System Manager”:

Atenção: não prossiga caso a instância não apareça no Inventory. Esse passo é obrigatório para que todo o resto funcione.

Agora que temos a instância gerenciada pelo SSM, devemos instalar o componente do VSS.

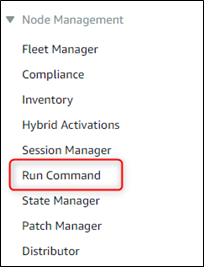

No AWS Systems Manager, vá até “Node Management” e escolha a opção “Run Command”.

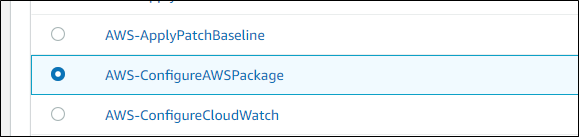

Escolha o pacote “AWS-ConfigureAWSPackage”.

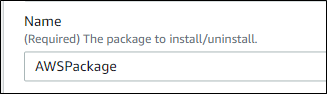

Escolha um nome para o comando.

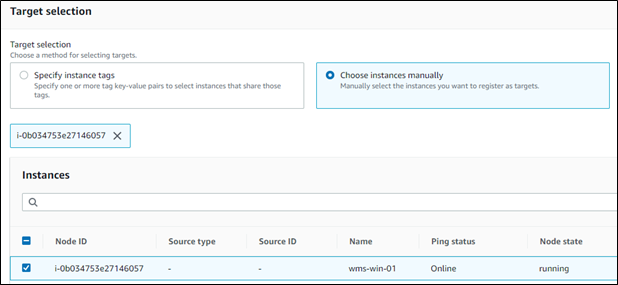

Escolha a instância da forma que for mais conveniente para seu ambiente. Nesse exemplo escolhi manualmente.

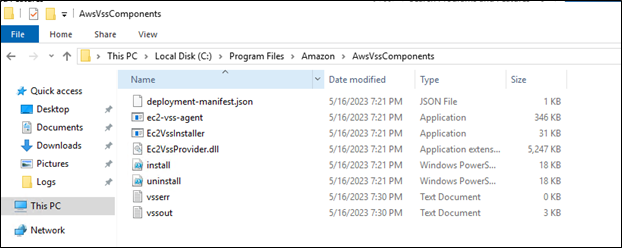

Após a execução do comando, aguarde alguns minutos e verifique se o componente foi instalado verificando a pasta “C:\ProgramFiles\Amazon\AWSVssComponents”.

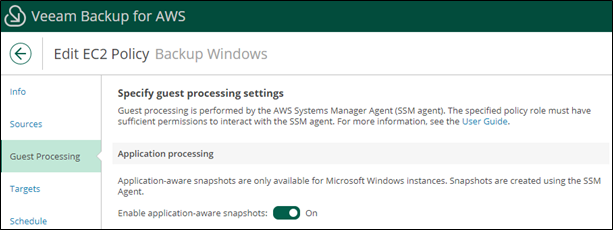

Agora podemos ir na política do Veeam Backup for AWS e habilitar o Application-Aware em “Guest Processing”.

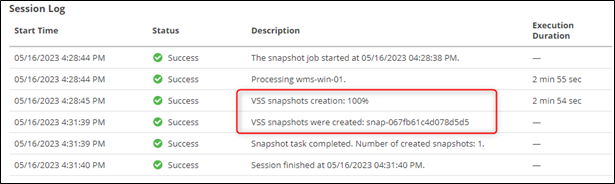

Ao executar a política, veremos que o VSS snapshot foi criado.

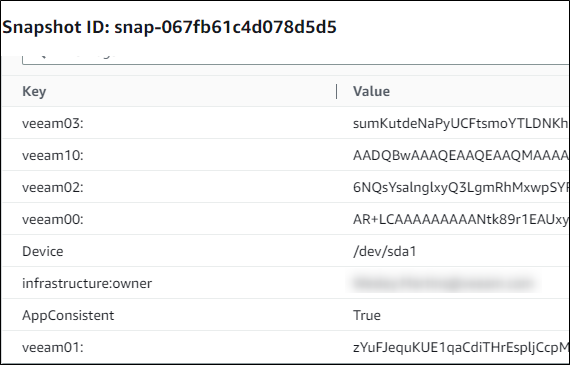

Na console da AWS é possível ver que o snapshot foi criado com a tag “App Consistent = true”.

Com o snapshot criado dessa forma, o backup também será com o Application-Aware porque o Veeam Backup for AWS cria o backup baseado no snapshot criado na AWS.

Caso tenha dúvidas sobre o processo, segue os guias utilizados para criar esse post:

- VBAWS User Guide: Enabling Application-Aware Processing

- AWS User Guide: Create application-consistent snapshots

- AWS User Guide: Configure instance permissions for Systems Manager