Introdução

O Veeam Backup for Azure cria os backups das VMs e outros produtos da Azure utiliando as APIs públicas da Azure. Todo esse tráfego, por padrão, é via internet utilizando os endereços públicos da Micrsoft para cada API. Entretanto, em alguns ambientes mais restritos é obrigatório que todo o tráfego seja interno sem acesso a internet. A Azure possui esse recurso utilizando Private Endpoints e com o Veeam Backup for Azure também possui a habilidade de utilizar esse recurso da Azure e criar essa estrutura privada para a comunicação e criação dos backups.

Nesse artigo irei mostrar como configurar no Veeam Backup for Azure e também as configurações necessárias na Azure para que tudo funcione conforme esperado.

Pré-Requisitos

Não temos muitos pré-requisitos para utilizar o Private Network Deployment, mas vou citar abaixo o que deve estar configurado antes de começar:

- Ter o Veeam Bacup for Azure instalado e integrado com o Veeam Backup & Replication utilizando IP Privado.

- Essa é uma opção existente durante a instalação do Veeam Backup for Azure. Ao invés de utilizar o IP público deve ser utilizado IP Privado para garantir que todo o tráfego seja pela rede interna;

- Nesse caso o Veeam Backup & Replication precisa ter uma conexão com a rede da Azure. Seja via VPN ou Azure ExpressRoute;

- A configuração básica do Veeam Backup for Azure já foi feita ou seja, criação de Service Account, Repository e Worker;

- Muitos passos do guia serão feitos direto no Portal da Azure e um conhecimento prévio de como a Azure funciona e seus componentes é necessário para um melhor entendimento;

- Uma rede virtual privada no Azure existe e está sendo utilizada pelo Veeam Backup for Azure (isso significa uma rede que não tem acesso direto pela internet);

- A conexão com a internet é necessária para verificar novos updates do sistema operacional do Veeam Backup for Azure e updates do produto, mas no meu ambiente eu utilizei um NAT Gateway na Azure para que o acesso não seja feito direto, mas a forma que isso é feito pode depender de ambiente para ambiente.

- Esse guia foia criado na versão 7 do Veeam Backup for Azure;

Habilitando o Private Network Mode

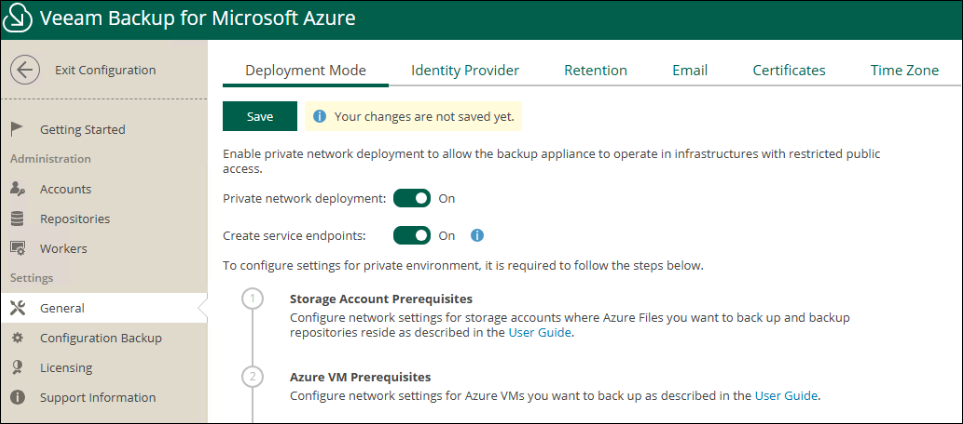

Nosso primeiro passo é habilitar o Private Network Mode no Veeam Backup for Azure. Para isso, vamos em Configuration -> General -> Deployment Mode e vamos habilitar as duas opções “Private network deployment” e “Create service endpoints”. A opcão de Create service endpoints irá automaticamente adicionar o service point Microsoft.Storage.Global nas vnets e subnets utilizadas pelo Worker.

Configurando o DNS Privado na Azure

Precisamos agora configurar as zonas de DNS Privado que serão utilizadas para resolver os nomes internos durante a comunicação dos componentes. No meu lab estou utilizando o próprio DNS da Azure, caso utilize um DNS interno do Active Directory ou outro produto os passos serão diferentes.

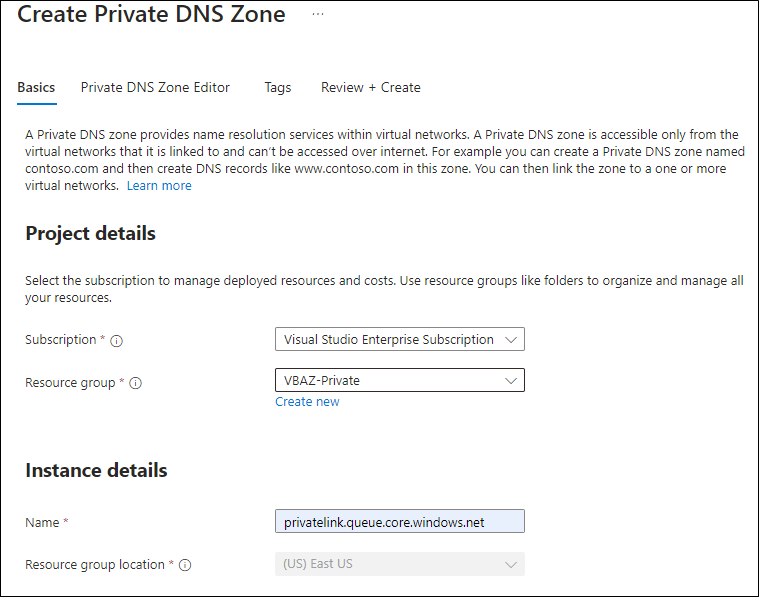

Criaremos duas zonas privadas, são elas:

-

privatelink.blob.core.windows.net

-

privatelink.queue.core.windows.net

No Portal da Azure, vamos até a opção de criar zona de DNS privada. Escolha a Subscription e Resource Group e então coloque o nome da zona:

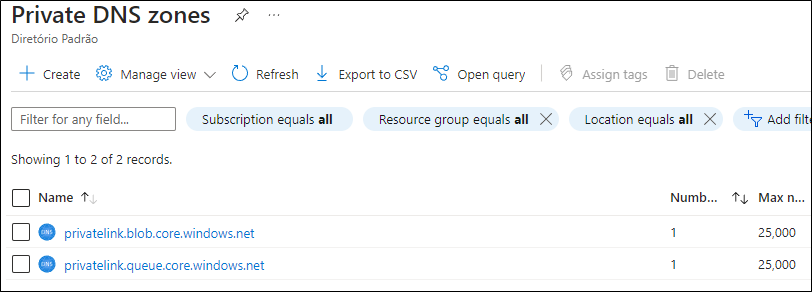

Repita o passo para a outra zona e no final teremos as duas zonas criadas como abaixo:

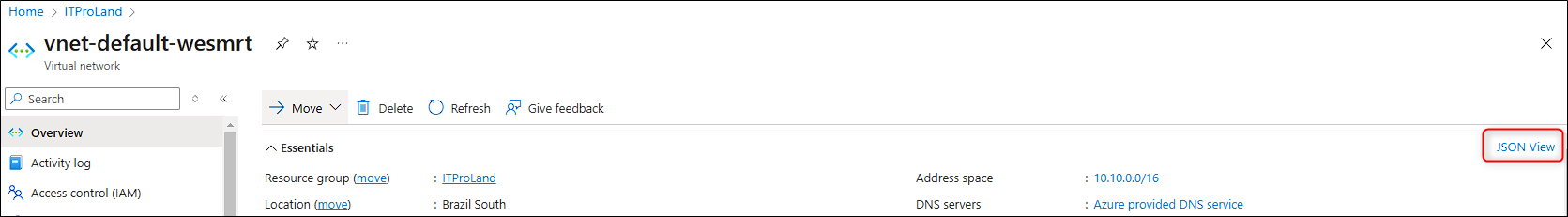

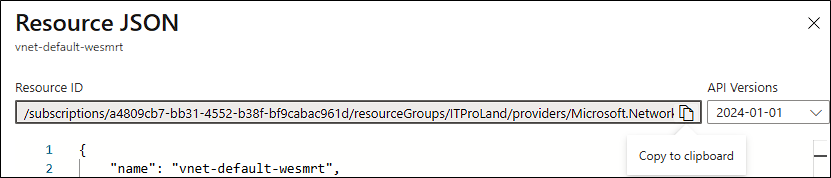

Agora precisamos associar as vNets utilizadas pelo appliance e os Workers as zonas privadas para que essas redes consigam resolver nomes. Precisamos copiar o Resource ID da vNet para associar as duas zonas. Para copiar o Resource ID clique na vNet e então em JSON View no canto superior direito:

Clique em “Copy to clipboard” para copiar todo o Resource ID:

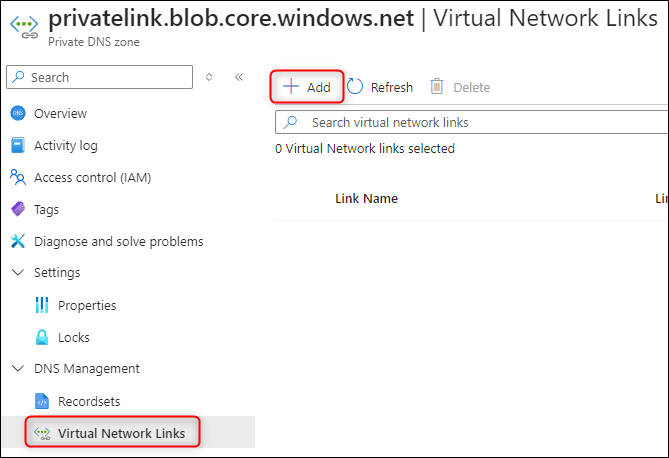

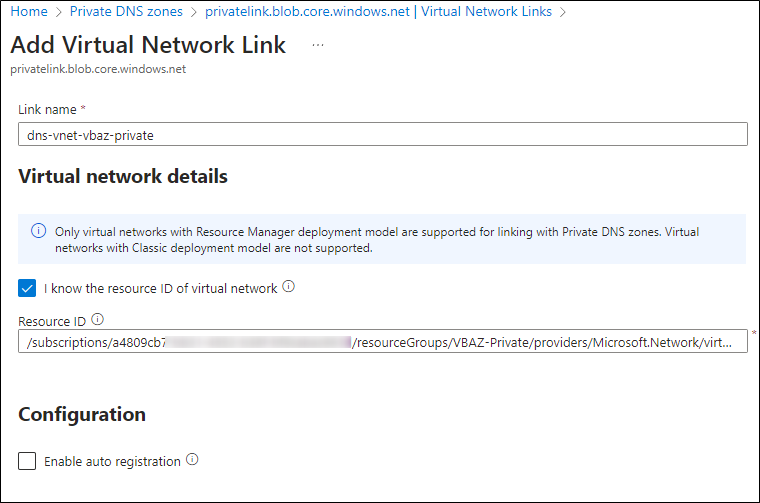

Volte a zona privada, clique em “Virtual Network Links” e então “Add”:

Escolha um nome para o link e selecione a opção “I know the resource ID of virtual network” e cole o Resource ID.

Repita o passo para a outra zona privada e adicione os links de cada vNet utilizada pelos Workers e do Appliance. Todas as redes utilizadas pelo Veeam Backup for Azure precisam ser capazes de resolver nome dos DNS Privados.

Configurando Storage Account do Repositório

Agora precisamos configurar o Storage Account utilizado pelo Repositório para que utilize Private Endpoints.

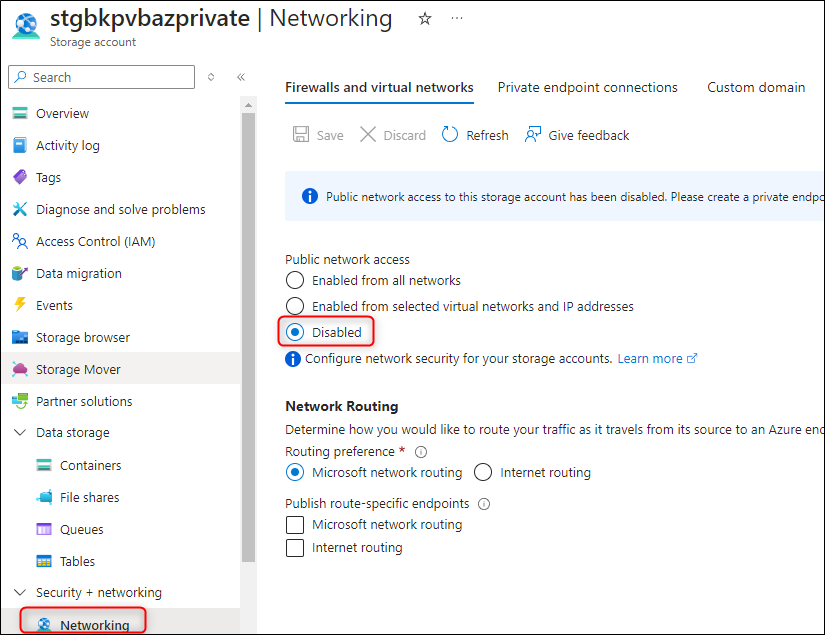

Primeiro, desabilite o acesso público ao storage account. Agora toda a comunicação será interna e não será necessário nenhum acesso público ao storage account.

Abra o Storage Account, vá até “Security + networking” e então “Networking”. Modifique a opção “Public network access” para “Disabled” e clique em “Save”.

Agora vamos criar o Private Endpoint para que a conexão com o storage account seja feito via IP e DNS privado.

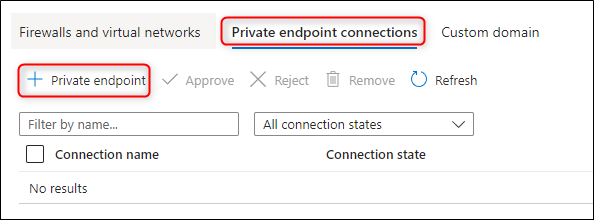

Mude para a aba “Private endpoint connections” na mesma seção do passo anterior e clique em “Private endpoint”:

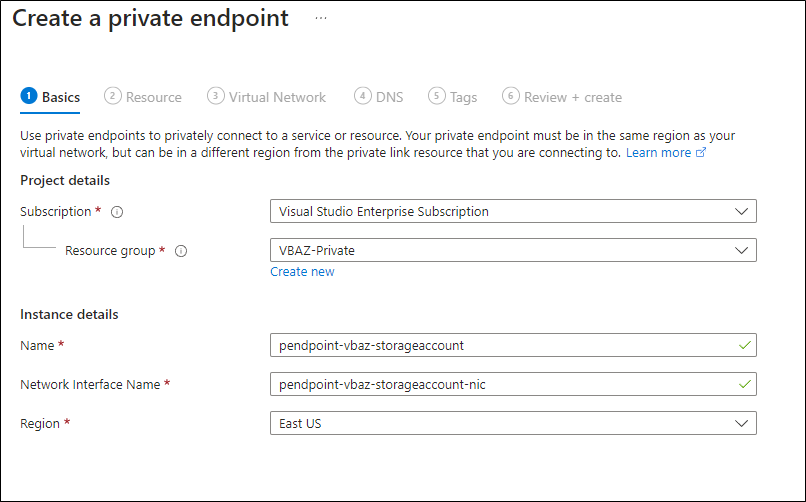

Escolha o Resource Group onde o Private Endpoint será criado, um nome e a região.

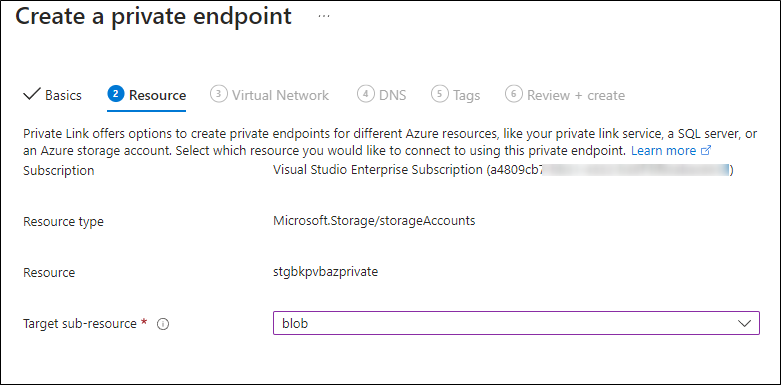

No próximo passo, escolha blob como o “Target sub-resource”:

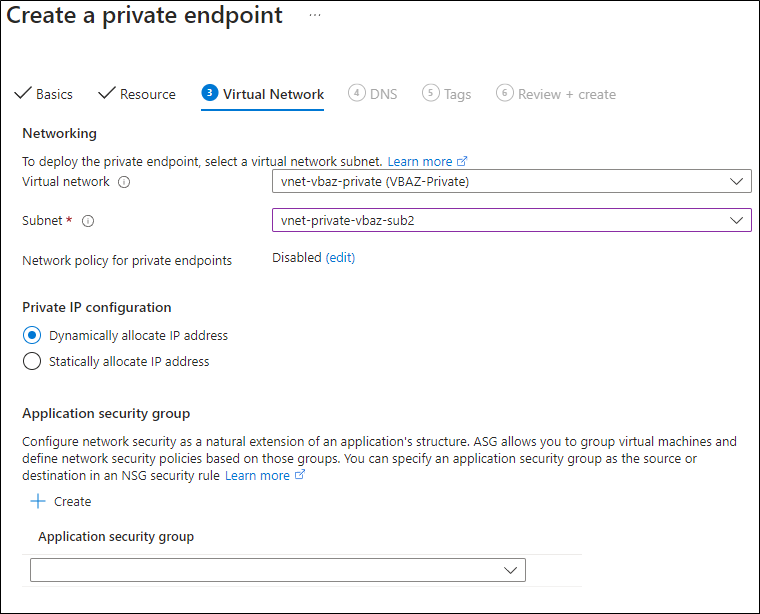

No próximo passo, escolha a vNet que será utilizada pelo Private Endpoint. Em meu exemplo estou escolhendo a mesma vNet que eu uso para o appliance e para os Workers. Se você escolher uma vNet diferente, tenha certeza que essa vNet possui conexão com as vNets do Appliance e dos Workers. Matenha as outras opções sem alterações.

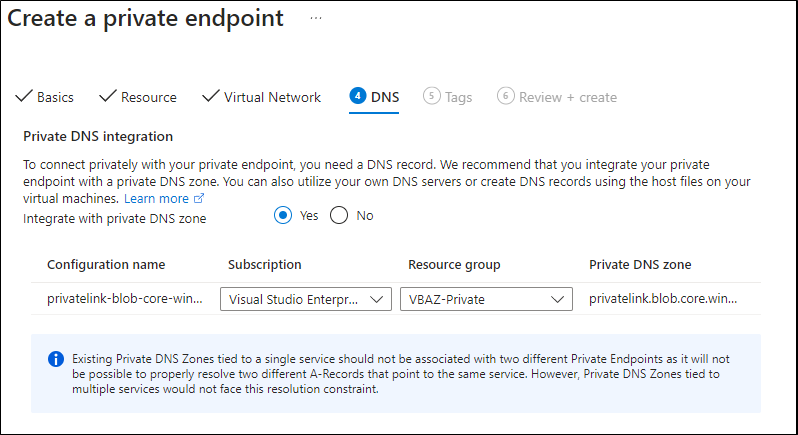

Em DNS, garanta que a opção de integrar a zona privada está marcada como Sim e matenha as outras opções sem alterações.

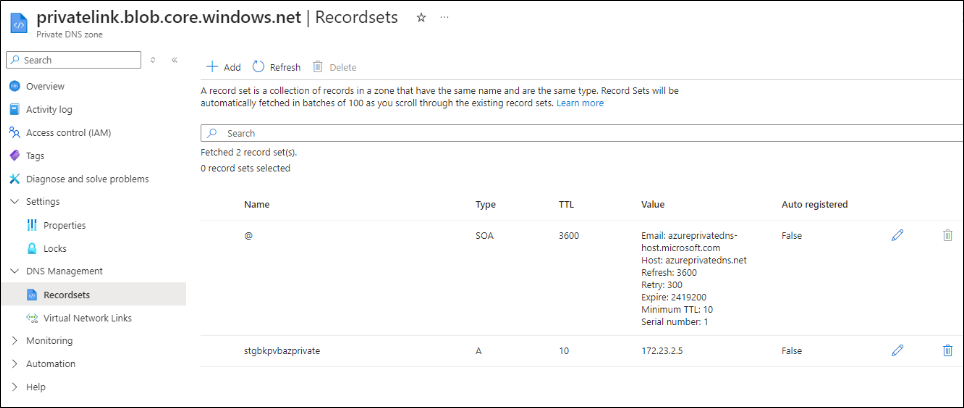

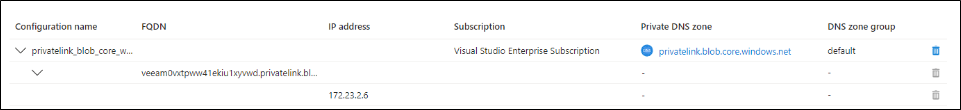

Finalize a criação e então volte a zona privada do blob e veja se um novo registro foi criado com o nome do storage account:

Testando Política (Primeira Tentativa)

Agora vamos executar uma política de teste e verificar os resultados. As primeiras tentativas vão obrigatoriamente falhar isso acontece porque ainda precisamos que alguns outros Private Endpoints sejam criados para os storage accounts de serviço do Veeam Backup for Azure (aqueles com o nome veeam seguido de um ID) e também para os Disk Access. Esses Private Endpoints são criados apenas depois de executar uma política pela primeira vez com o Private Network Deployment habilitado.

Além disso, como necessitamos da configuração do DNS Privado, esse passo precisa ser criado manualmente já que o Veeam Backup for Azure não possui acesso ao DNS Privado para fazer isso automaticamente.

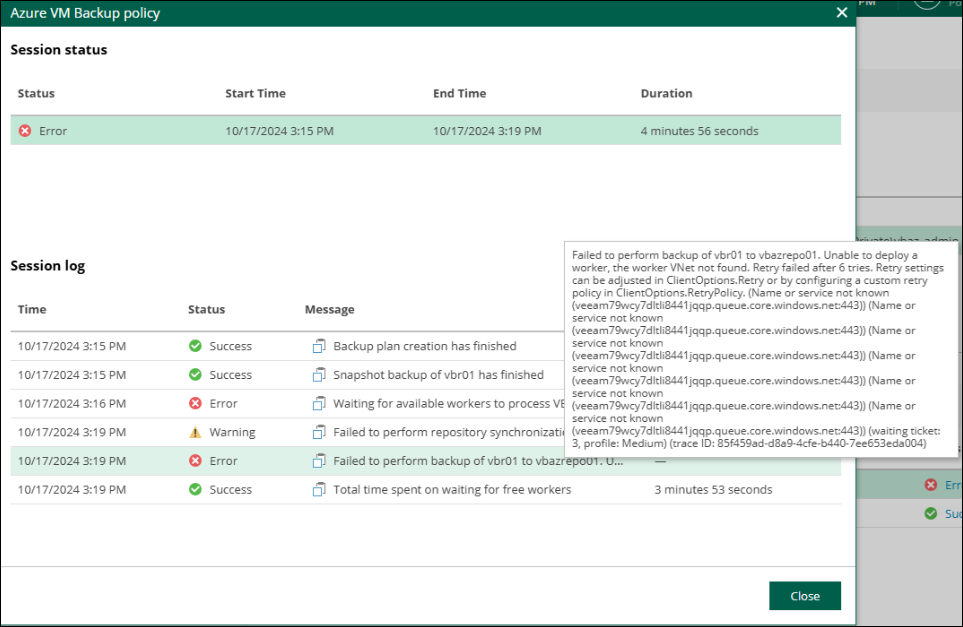

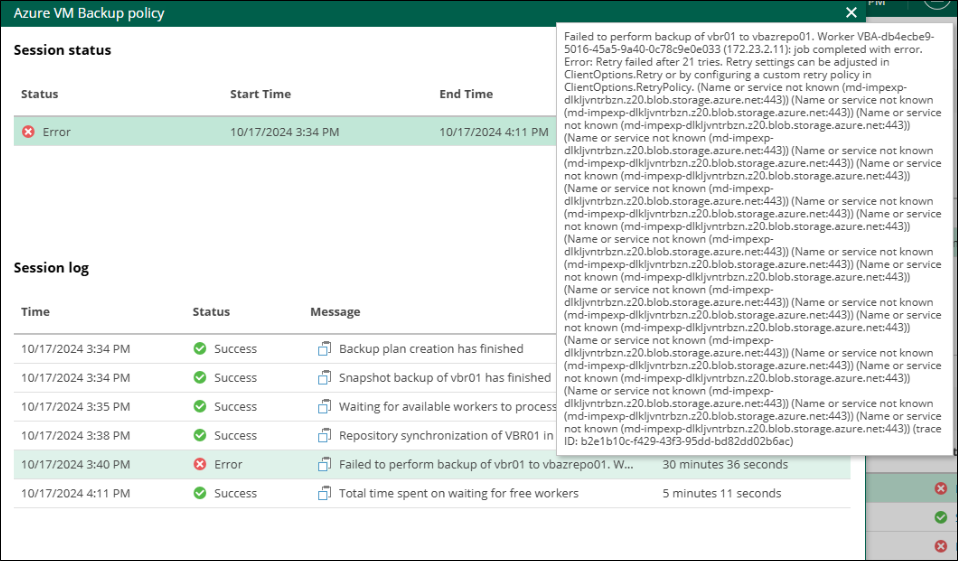

Após executar a política um erro parecido com o exemplo abaixo irá ocorrer:

Esse erro é exatamente devido a falta de configuração da integração do DNS Privado com o Private Endpoint que foi criado automaticamente para esse storage account.

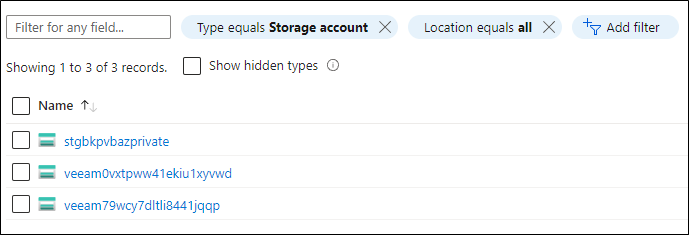

Voltando ao Portal da Azure, vamos filtrar os recursos no Resource Group que estamos utilizando para mostrar apenas os Storage Accounts e veremos que temos dois storage accounts de serviço utilizados pelo Veeam Backup for Azure:

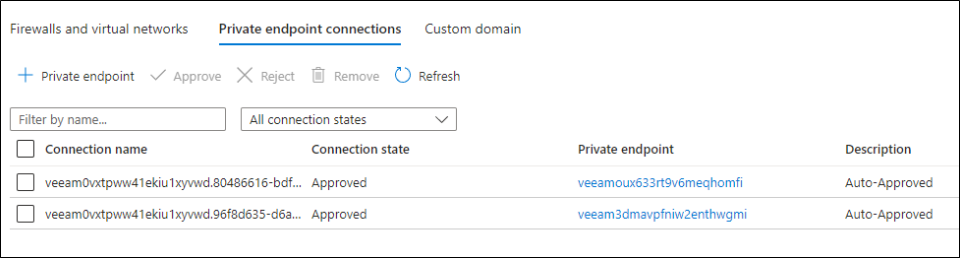

Clique no primeiro deles e vá até a seção de Private Endpoints para ver que temos dois Private Endpoints criados:

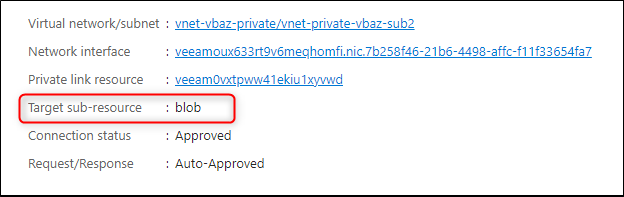

Um é para o serviço de blob e outro para o serviço de queue. Iremos configurar a integração com cada zona privada do DNS correspondente. Ao abrir o Private Endpoint podemos verificar qual o serviço correspondente na opção “Target sub-resource”:

Agora vamos em “DNS Configuration” e então clique em “Add configuration”

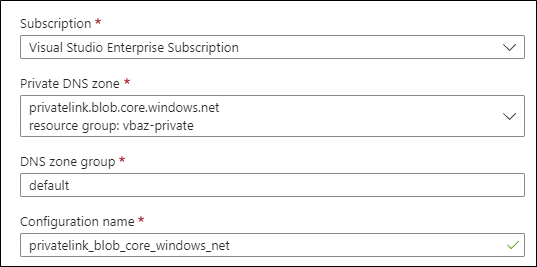

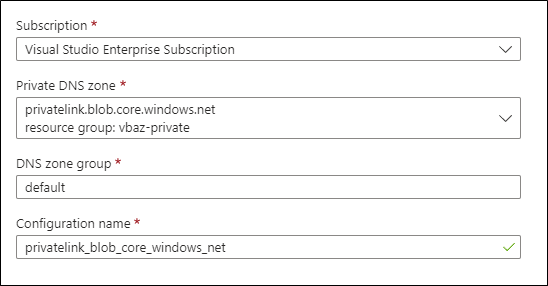

Escolha a zona relacionada ao serviço que o Private Endpoint está utilizando e as outras opções serão automaticamente preenchidas.

A integração com o DNS Privado será criada e deve aparecer como a imagem abaixo:

Repita os passos para o outro Private Endpoint escolhendo a zona referente ao serviço.

Repita os passos para o outro storage account de serviço.

Testando Política (Segunda Tentativa)

Agora vamos executar a política novamente e mais uma vez irá falhar, mas dessa vez é por causa do DNS do Private Endpoint utilizado pelo Disk Access. O Disk Access é utilizado para exportar os Snapshots no ambiente privado associando um Private Endpoint ao Disk Access.

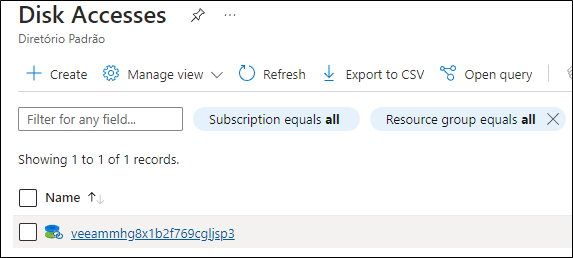

Vamos voltar ao Portal da Azure e ir até a seção de Disk Access.

Um novo Disk Access com o nome veeam seguido de um ID terá sido criado, como o exemplo abaixo:

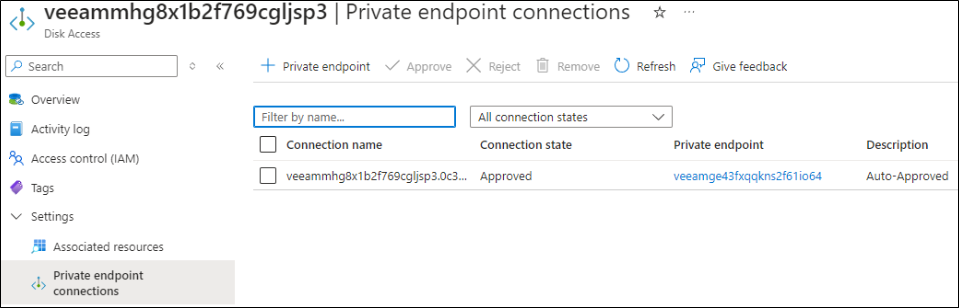

Abra o Disk Access e vá até a seção de “Private endpoint connections” e veremos que um Private Endpoint tambék foi criado automaticamente.

Iremos integrar esse Private Endpoint com a zona privada do blob.

Seguindo os mesmos passos de anteriormente, clique em “DNS configuration” e “Add configuration”:

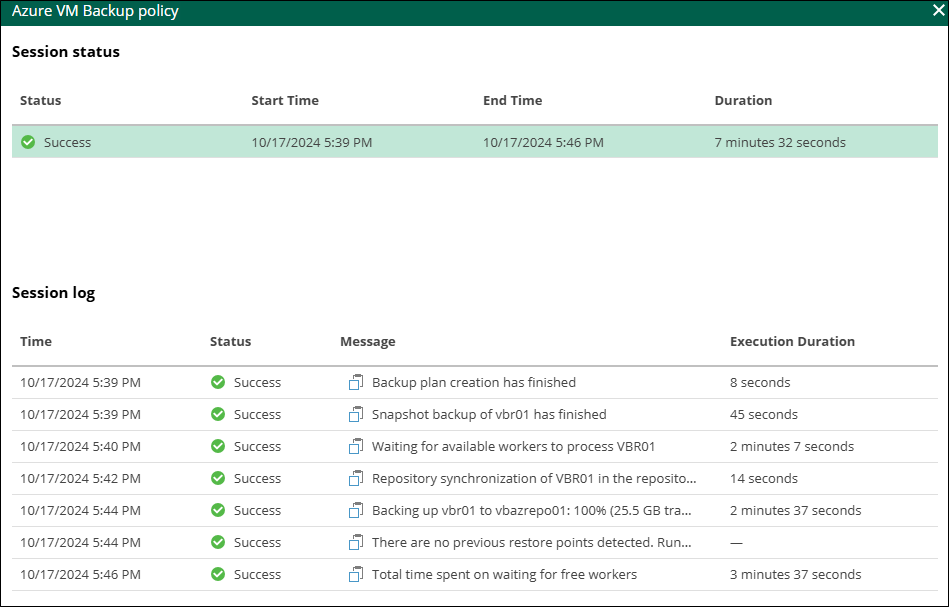

Testando a política (AGORA VAI)

Vamos executar a política novamente e dessa vez ela deve funcionar sem problemas e executar todo o processo de backup em modo privado. 🙂

Importante 1: O Veeam Backup for Azure cria os storage accounts de serviço e os disk access para cada região que existem recursos sendo protegidos, então caso você proteja recursos de diferentes regiões todo o processo acima referente aos Private Endpoints e configuração de DNS vai precisar ser feito para cada um dos storage accounts e disk access. Não se assuste se você ver muitos storage accounts de serviço, pode ser porque está protegendo recursos de várias regiões diferentes.

Importante 2: Existe uma limitação da Azure para o Disk Access que suportar exportar apenas 5 Snapshots ao mesmo tempo por Disk Access. Dependendo de quantas políticas e recursos estiverem sendo protegidos pode ser que novos Disk Access sejam criados na mesma região e a integração com o DNS seja necessária nos novos Private Endpoints associados com os Disk Access.

Compartilhe!